引言:数据科学驱动安全新范式

随着网络攻击日益复杂化,传统基于规则的安全防护手段已显不足。数据科学与人工智能(AI)的融合,为网络安全领域带来了革命性的变革。通过机器学习、行为分析和异常检测,安全团队能够从海量数据中识别潜在威胁,实现主动防御。本文将重点探讨如何将数据科学应用于安全监控,并以创建内部DNS查询分析模型为例,详细阐述六步构建流程,同时介绍相关人工智能应用软件开发的关键要点。

数据科学在安全领域的核心应用

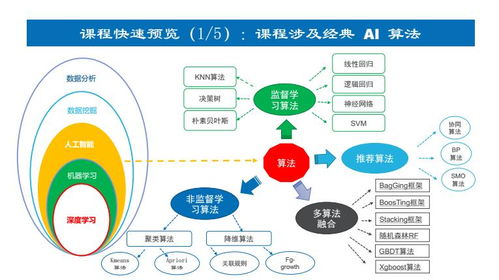

数据科学在安全领域的应用主要体现在以下几个方面:

- 异常检测:通过建立用户、设备或网络行为的基线模型,利用无监督学习算法(如孤立森林、聚类分析)识别偏离正常模式的异常活动,这些异常往往是潜在攻击的征兆。

- 威胁情报分析:整合内外部威胁数据源,使用自然语言处理(NLP)和关联分析技术,自动化提取、归类和关联威胁指标,提升威胁狩猎的效率和准确性。

- 预测性分析:基于历史安全事件数据,构建预测模型,评估系统或用户的潜在风险评分,实现风险前置管理。

- 自动化响应:将分析模型与安全编排、自动化和响应(SOAR)平台集成,实现从检测到响应的闭环自动化。

内部DNS查询数据是网络活动的“电话簿”,记录了内部主机试图与哪些外部域名通信。攻击者常利用DNS进行数据外泄、命令与控制(C2)通信。因此,分析DNS查询是检测高级威胁的关键。

六步创建内部DNS查询分析模型

以下是一个系统化的六步框架,用于构建一个基于数据科学的内部DNS查询分析模型:

第一步:明确目标与数据收集

- 目标定义:明确模型要解决的问题,例如:检测恶意域名查询、识别数据外泄行为、发现僵尸网络活动等。

- 数据收集:集中收集来自企业DNS服务器、防火墙、代理日志等源的DNS查询日志。关键字段包括:时间戳、源IP地址、查询的域名、查询类型、响应代码等。确保数据覆盖全面且遵循数据治理和隐私合规要求。

第二步:数据预处理与特征工程

- 数据清洗:处理缺失值、重复记录,标准化域名格式(如统一为小写)。

- 特征提取:这是模型成败的关键。需要从原始查询中构造有判别力的特征,例如:

- 域名特征:域名长度、数字占比、特殊字符(如连字符)数量、子域名级数、是否使用知名顶级域名(TLD)。

- 行为特征:单个源IP在时间窗口内的查询频率、查询的唯一域名数量、查询失败(NXDOMAIN)比例、查询的域名熵(衡量随机性)。

- 上下文特征:查询的时间模式(如非工作时间大量查询)、与外部威胁情报(如恶意域名黑名单)的匹配结果。

- 标签获取:如果有历史安全事件数据,可以为部分查询打上“恶意”或“正常”标签,用于监督学习。无标签数据则采用无监督方法。

第三步:模型选择与训练

- 算法选择:

- 有监督学习:如果有标签数据,可尝试随机森林、梯度提升机(如XGBoost)、深度学习等分类算法。

- 无监督学习:更常见,使用聚类(如DBSCAN)或异常检测算法(如孤立森林、局部离群因子LOF、自动编码器)来发现偏离主流模式的异常查询。

- 模型训练:将处理后的特征数据集划分为训练集和测试集。训练模型,并利用测试集评估初步性能。

第四步:模型评估与优化

- 评估指标:使用准确率、精确率、召回率、F1分数、ROC-AUC曲线等指标评估模型性能。对于异常检测,需特别注意误报率(False Positive Rate)的控制。

- 优化迭代:根据评估结果进行特征调整、算法参数调优(如网格搜索),或尝试模型集成,以提升检测效果和降低误报。

第五步:部署与集成

- 生产化部署:将训练好的模型封装为API服务或集成到数据流水线中,使其能够实时或准实时地处理流入的DNS查询日志。

- 系统集成:将分析模型的输出(如风险评分、异常告警)与安全信息与事件管理(SIEM)系统、SOAR平台或工单系统集成,实现告警的集中管理和响应流程自动化。

第六步:持续监控与反馈学习

- 性能监控:持续监控模型在生产环境中的告警准确率、系统延迟等指标。

- 反馈闭环:建立机制,让安全分析师对模型告警进行确认和反馈(真/误报)。将这些反馈数据作为新的标签,定期重新训练模型,使其能够适应不断变化的威胁 landscape,实现模型的持续进化。

人工智能应用软件开发的关键要点

将上述分析模型转化为一个可用的AI安全应用软件,还需关注以下几点:

- 可扩展的架构:采用微服务架构,确保数据摄入、特征计算、模型推理等模块可以独立扩展,以应对海量日志数据。

- 用户交互界面:开发直观的可视化控制台,展示风险仪表盘、告警列表、查询详情分析图,并支持交互式调查(如钻取查询)。

- 可解释性:AI模型常被视为“黑箱”。在软件中提供模型决策的解释,例如突出显示导致本次查询被判定为异常的关键特征,这能极大增强分析师的信任和操作效率。

- 自动化与编排:内置或与外部SOAR工具深度集成,预设针对常见威胁的自动化响应剧本,如临时阻断对可疑域名的查询。

- 安全与合规:软件自身需遵循安全开发规范,确保数据传输、存储和模型文件的安全。处理日志数据需符合隐私法规(如GDPR)。

###

通过数据科学方法构建内部DNS查询分析模型,是将人工智能应用于主动威胁检测的一个典型范例。遵循“目标定义-数据准备-建模-评估-部署-优化”的六步科学流程,可以系统化地开发出高效、自适应的安全分析能力。将此类模型产品化为AI应用软件,能够赋能安全团队,从被动的“告警响应”转向主动的“威胁预测与狩猎”,构筑起更智能、更坚固的企业安全防线。